WebCruiser scanear web

WebCruiser.

WebCruiser, Explorador Web de vulnerabilidades y penetración,eficaz y potente herramienta de análisis web que le ayudará en la auditoría de su sitio web! Cuenta con un escáner de vulnerabilidades y una serie de herramientas de seguridad.

Puede apoyar sitio web de escaneado, ya bien como POC (La prueba de concepto) en busca de vulnerabilidades web: Inyección de SQL, Cross Site Scripting, Inyección deXPath etc Por lo tanto, WebCruiser es también un sistema automático de herramientaSQL inyección, una herramienta de inyección XPath, y un Scripting Site Crosstool.

Descargar webcruiser. webcruiser.

Net tools(windows).

Net Tools es un conjunto completo de control de host, escaneado en red, seguridad, herramientas de administración y mucho más, todo con una interfaz de usuario muy intuitiva. Es una herramienta ideal para aquellos que trabajan en la seguridad de la red, administración, capacitación forense de Internet, o la ley de Represión de Delitos en Internet campos. Net Tools está principalmente escrito en Microsoft Visual Basic 6,Visual C + +, Visual C # y Visual Studio. NET.

Descargar Net tools. Net tools.

Video. Net tools.

Sql poizon escaner.

Sql Poizon incluye php, asp, RFI, dorks LFI y el uso de estas herramientas se pueden encontrar sitios vulnerables como SQL sitios vulnerables y también se pueden encontrar sitios vulnerables por país y se puede hackear sitios vulnerables SQLutilizando SQL herramienta Poizon y se puede navegar también los sitios que utilizan esta herramienta.

Descargar Sql poizon: Aquí:

XcodeExploitscanner.

XcodeExploitscanner es un Scanner de vulnerabilidades basado en Dorks,tiene una larga lista de Dorks para todo tipo de vulnerabilidades,además te da la posibilidad de insertar tus propios Dorks,interesante programita.

Descargar XcodeExploitscanner

Packet Tracer.

Packet Tracer es la herramienta de aprendizaje y simulación de redes interactiva para los instructores y alumnos de Cisco CCNA. Esta herramienta les permite a los usuarios crear topologías de red, configurar dispositivos, insertar paquetes y simular una red con múltiples representaciones visuales. Packet Tracer se enfoca en apoyar mejor los protocolos de redes que se enseñan en el currículum de CCNA.

Web oficial. Pcktrcr

Maltego,analizando objetivos.

Maltego es una aplicación de minería y recolección de información utilizada durante la fase de ‘Data Gathering’, proceso en el cual se trata de obtener el mayor número de información posible sobre un objetivo para su posterior ataque.

Maltego es una aplicación de pago en su versión completa, pero dispone de una versión gratuita llamada ‘Community Edition’ en su última versión V3 con algunos límites, que es la que se va a utilizar en este artículo de introducción.

Descargar Maltego. Maltego

Forensic Foca

Forensic FOCA es una herramienta para analistas forenses enfocada en la utilización de los metadatos de los ficheros para, en última instancia, generar un caso forense.

La herramienta es capaz de analizar los metadatos de una larga lista de formatos que se listan a continuación:

Microsoft Office 2007 y posterior (.docx, .xlsx, .pptx, .ppsx)

Microsoft Office 97 al 2003 (.doc, .xls, .ppt, .pps)

OpenOffice (.odt, .ods, .odg, .odp, .sxw, .sxc, .sxi)

Documentos PDF

Información EXIF de imágenes JPG

WordPerfect (.wpd)

Imágenes SVG

Documentos de InDesign (.indd)

Web oficial. F.Foca

Ettercap (Sniffer).

Ettercap es un interceptor/sniffer/registrador para LANs con switch. Soporta direcciones activas y pasivas de varios protocolos (incluso aquellos cifrados, como SSHy HTTPS). También hace posible la inyección de datos en una conexión establecida y filtrado al vuelo aun manteniendo la conexión sincronizada gracias a su poder para establecer un Ataque Man-in-the-middle(Spoofing). Muchos modos de sniffing fueron implementados para darnos un conjunto de herramientas poderoso y completo desniffing.

Web oficial. Ettercap

Tutorial de análisis del PC con SysInspector de ESET

Breve tutorial de análisis con la herramienta SysInspector de Eset.

Link: http://www.eset-la.com/support/sysinspector.php

Versión en Español;

ESET SysInspector 32-bit: http://download.eset.com/download/sysinspector/32/ESN/SysInspector.exe

ESET SysInspector 64-bit: http://download.eset.com/download/sysinspector/64/ESN/SysInspector.exe

Versión en Ingles;

ESET SysInspector 32-bit: http://download.eset.com/download/sysinspector/32/ENU/SysInspector.exe

ESET SysInspector 64-bit: http://download.eset.com/download/sysinspector/64/ENU/SysInspector.exe

ESET SysInspector es un software gratuito desarrollado por ESET que permite recolectar información crítica relacionada a determinadas

actividades que se realizan en un sistema operativo. Extrae todos los datos posibles, para poder tener un mayor control de que aplicaciones

están ejecutándose, el uso de librerías, quien las utiliza, conexiones de red y alguna cosilla más que iremos viendo sobre la marcha.

“ESET SysInspector está concebido como herramienta de análisis y no como herramienta

de desinfección o reparación de los daños ocasionados por códigos maliciosos u otras aplicaciones”

No necesita privilegios de Administrador para ser ejecutado, pero la cantidad y

detallle de información que suministre dependerá de los permisos que posea el usuario que lo ejecute.

Ejecutando ESET SysInspector : hay que aceptar el acuerdo de licencia…

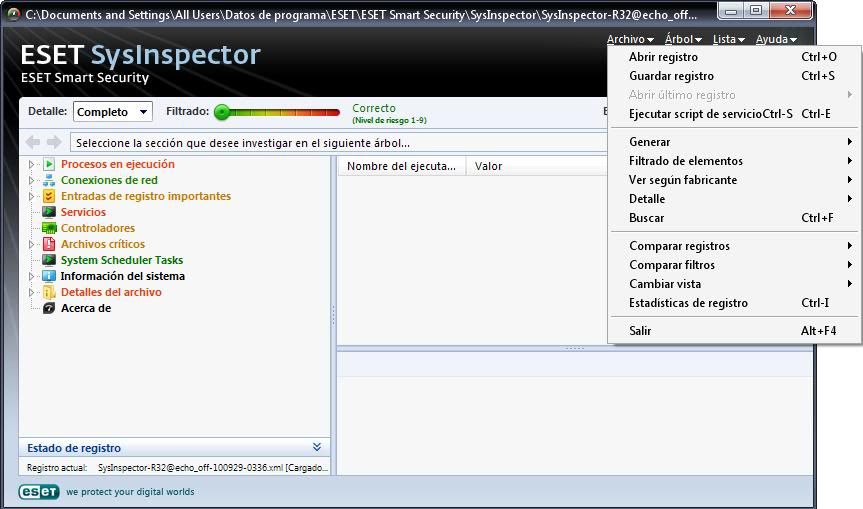

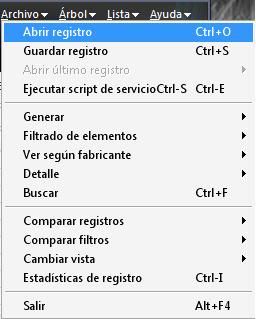

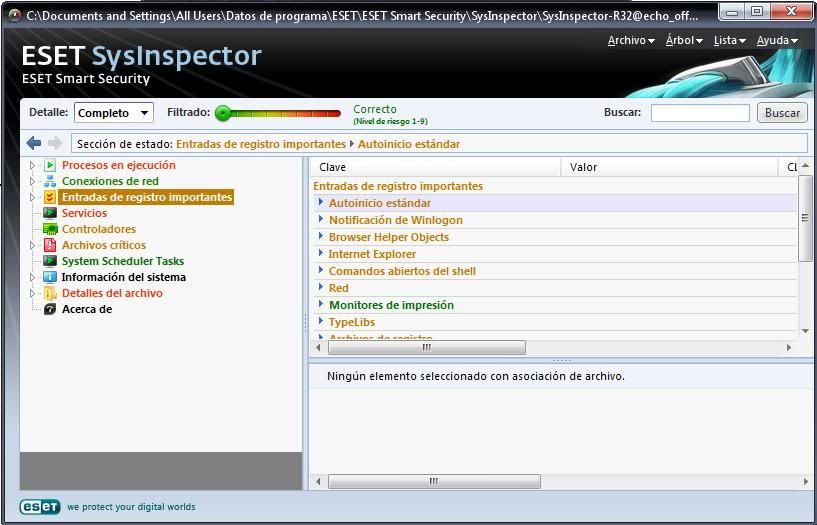

Interfaz principal.

El metodo de filtrado utilizado consiste en mostrar los procesos/datos asignando un color según su peligrosidad:

Verde: Aplicación conocida (fiable)

Naranja: Aplicación dudosa o con modificaciones en el archivo original (no por ello un virus)

Rojo: Vendría a ser un proceso no reconocido o peligroso (no por ello un virus).

En la ventana de la izquierda nos mostrará toda la información obtenida del sistema. Haremos un click sobre la descripción que queramos visualizar y en la ventana de la derecha podrás ver todo lo relacionado a ese proceso/archivo.

Arriba a la derecha tenemos un menú para administrar los log´s, filtrado por elementos, comparativas…

Para cualquier duda puedes consultar el archivo de “ayuda” incluido, accediendo al Menu/Ayuda (superior/derecha) o pulsando F1.

• Procesos en ejecución :

Todos los procesos que actualmente se ejecutan en tu Pc estarán aquí (algunos Rootkit pueden no aparecer…). Haremos un click sobre un proceso aleatorio o sospechoso y en la ventana de la derecha, abajo nos mostrará información sobre quien utiliza la aplicación, su PID (identificador de proceso), modo de ejecución (administrador, usuario…).

Haciendo doble click sobre el proceso, nos mostrará las dependencias del archivo (archivos de librerías utilizados y otros relacionados con él).

Es “muy importante” fijarse en los archivos que crean conexiones externas, como son: svchost.exe, lsaas.exe, al clickar sobre ellos, en la ventana de información nos mostrará las IP´s que utiliza en las conexiones y el estado (listen, established, etc). Estas IP´s tendrán que ser las normales de tu red (ejemplo: 127.0.01; 0.0.0.0).

Si utilizas maquinas virtuales se asignara una diferente (ejemplo: 10.02.0.14)

Sobre svchost.exe, hay que mencionar que puedes tener múltiples instancias en ejecución, pues cada uno sirve para una tarea diferente (actualizaciones, red…), pero nunca con diferente nombre, es decir “svcchost.exe”, “svhost.exe” pues esto te indicaría la presencia de un “troyano” o similar.

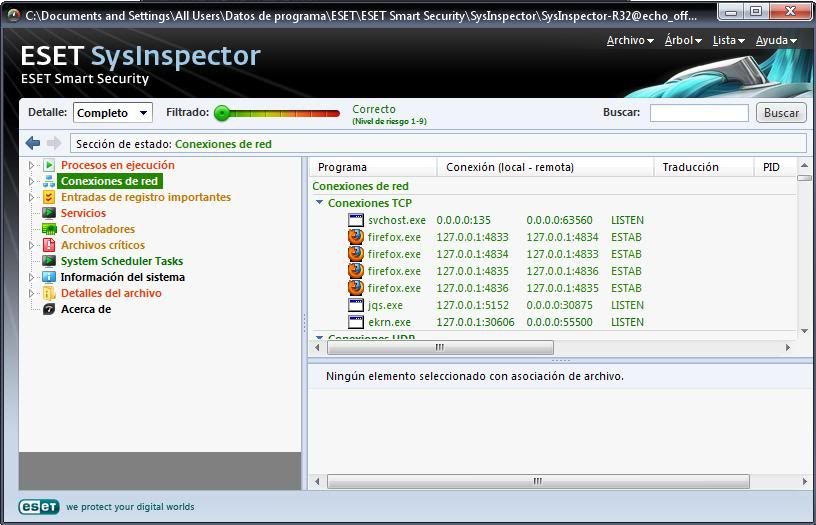

• Conexiones de red :

En éste apartado podremos observar que programas crean una conexión, divididas por el protocolo utilizado (TCP/UDP). Dependiendo de los programas utilizados mostrará más o menos conexiones, pero para una pc normal de casa, sólo tendrían que haber las conexiones utilizadas por el sistema operativo ( System, lsaas.exe, svchost.exe y alg.exe), suponiendo que el navegador y todo programa que se conecte a internet estén cerrados. Las IP´s contenidas en ésta categoría tendrían que ser las normales utilizadas en tu red, ( 0.0.0.0 , 127.0.0.1 ,192.168.x.x), ésta última puede variar en función de tu proveedor de internet (ISP).

Un dato importante sería el asociar cualquier proceso que corre en la máquina con su identificador (PID).

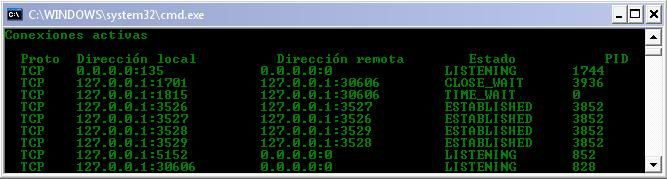

Para entenderlo mejor haremos lo siguiente : ve a <Inicio> y clicka en <Ejecutar>, en ésa ventana escribe cmd y pulsamos <Intro> para acceder a la consola de comandos.

Usaremos el comando netstat. Para dudas escribir “netstat ?”. Escribiremos “netstat –aon” (un espacio entre netstat y -aon) y pulsamos <Intro> para poder ver las conexiones activas. Nos encontramos ante cinco descripciones donde se nos muestra el protocolo que utiliza en la conexión, direcciones IP remota y local, el estado y el PID. Si tienes algún P2P conectado, mejor ciérralo pues te vas a volver loco con tanta conexión. Siempre tendrás alguna conexión en estado “Listening” (Escuchando), que son normalmente <svchost> y <lsaas> en los diferentes puertos utilizados (135; 443; 139;1025) . También mostrará las conexiones establecidas (Established) que son las que nos interesan, como son el navegador, el ftp y todo lo que se conecte a Internet:

Si algún proceso mostrado en Eset-SysInspector te resulta sospechoso, no tienes más que poner el nombre del proceso en “Google” (ejemplo: svchost.exe) y buscar información sobre el proceso. Hay páginas Web dedicadas a esto. Cuando Google te muestre los links referentes al proceso, busca que pertenezcan a los siguientes enlaces pues son bastante fiables:

• Entradas de registro importantes:

En este apartado se extraen algunas entradas del registro, sobre todo las relacionadas con:

- Programas de arranque junto al S.O

- Configuraciones del navegador

- Listado de drivers con asociación de archivo

- Algunas configuraciones del antivirus instalado

- Configuraciones de la red.

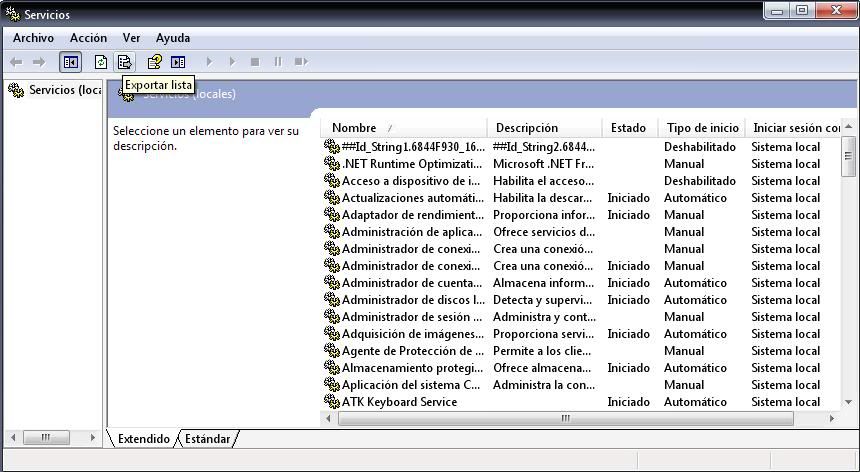

• Servicios:

Conexiones con dispositivos, instancias internas del S.O, etc.

Muestra la descripción del proceso, ruta en disco, modo de inicio, estado del dispositivo, descripción del servicio y nombre de la compañía/empresa.

Los servicios normales utilizados por el S.O y aquellas aplicaciones conocidas estarán marcadas en verde.

Hay que tener en cuenta que ciertos drivers/servicios pueden aparecer de color naranja o incluso rojo y no por ello quiere decir que el sistema esté infectado. En estos casos nos veremos obligados a buscar en google información sobre el nombre del proceso, carpeta de instalación y sobre todo si se trata de un servicio esencial del S.O, en este caso no se debería desactivar.

Para gestionar los servicios en Windows, haremos uso del comando “services.msc” en Inicio –> Ejecutar

Para desactivar algún servicio haremos click sobre el proceso y si da la opción desde el menú contextual, procederemos a “desactivar” el servicio. Se puede dar el caso de que no muestre la opción, entonces clickamos sobre “Propiedades” en ese mismo menú contextual, y ahora podremos elegir la opción de detener o incluso eliminarlo.

Es muy importante que verifiques que el servicio no lo ejecute ninguna aplicación de Windows o otros programas, es preferible informarse bien y luego realizar la acción.

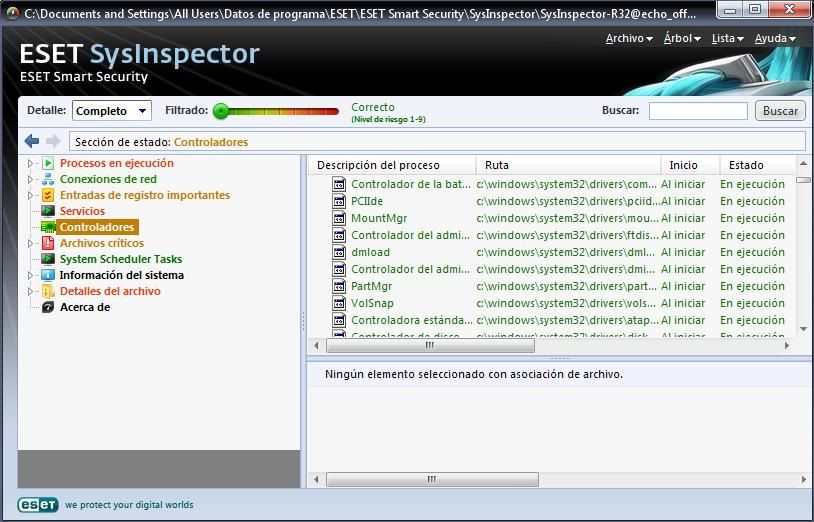

• Controladores:

Aquí podremos ver todos los drivers/controladores de los dispositivos, ya estén en “ejecución” o “detenidos”.

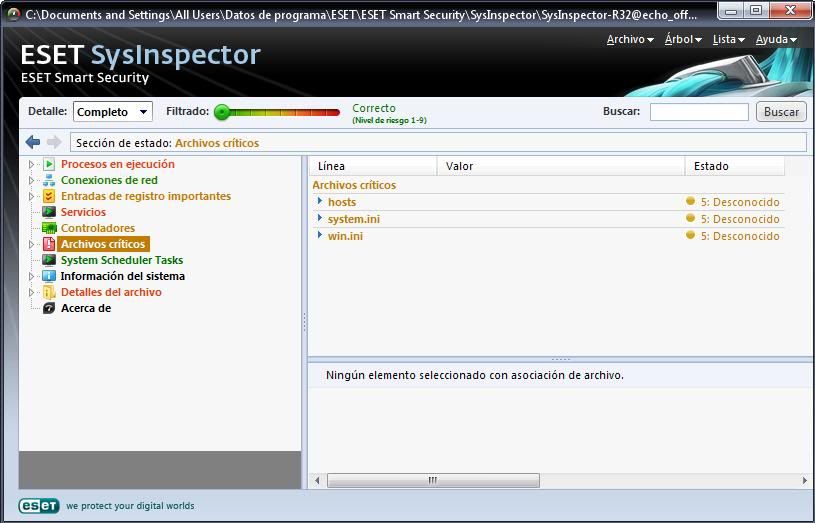

• Archivos críticos:

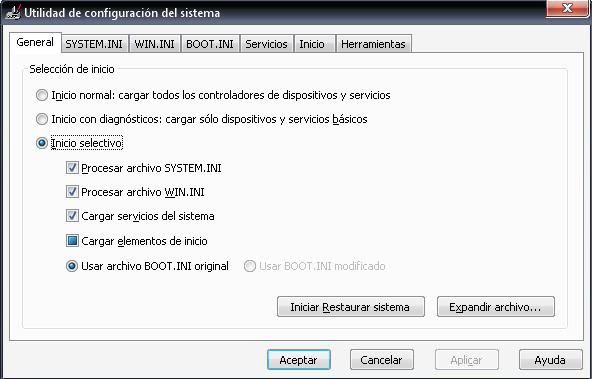

En esta sección podremos ver tres apartados: <win.ini>, <system.ini> y el archivo de <hosts>. Los analizaremos por separado pues éstos son muy importantes para el buen funcionamiento del sistema. La carga de controladores, etc, que hacen los archivos <win.ini> y <System.ini> los podremos ver en la “Utilidad de configuración del sistema”. Para esto haremos click en “Inicio”, clickamos en “Ejecutar”, en la ventana nueva escribiremos msconfig y aceptamos. Ahora veremos una ventana como ésta :

<win.ini> : Este archivo es leído por Windows al iniciar el sistema. Contiene datos acerca del hardware instalado y el entorno actual utilizado (escritorio, etc). En el log de SysInspector tendrían que estar todas las entradas marcadas en verde, pues Eset las reconoce como verdaderas. Cualquier entrada en color rojo tendría que ser revisada y/o corregida.

<system.ini> : Este archivo también se carga al iniciar Windows y está directamente relacionado con <msconfig>. La tarea principal es la de mostrarle a Windows los archivos de los controladores instalados (drivers). En el log de Eset también tendrían que estar en verde todas las entradas.

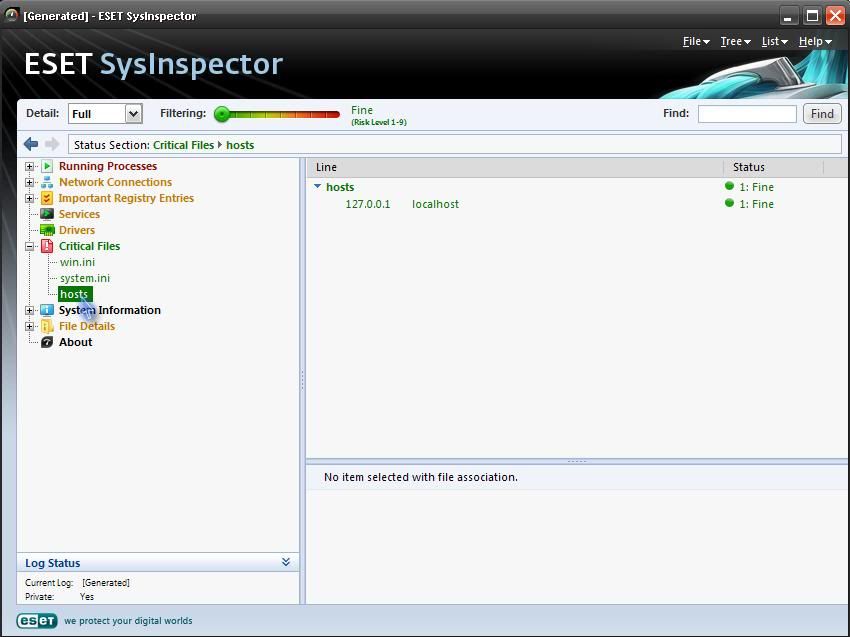

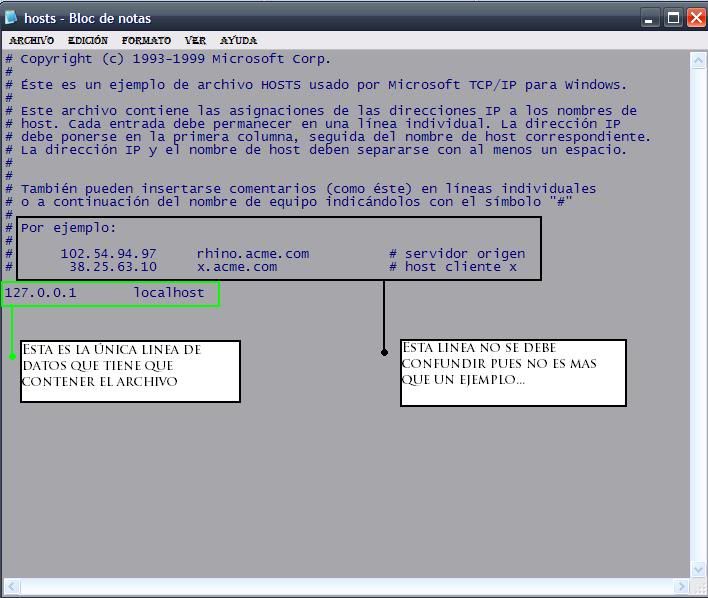

<hosts> : Dependiendo del tipo de infección (en caso hipotético) este archivo será modificado para redireccionar y/o modificar todas las peticiones de tu navegador. En el log de Eset solo tendría que aparecer una línea con la dirección de tu red (normalmente 127.0.0.1) y marcada en verde. (dependerá también del tipo de red o redes configuradas, esto como administrador tendrás que averiguarlo por tu cuenta).

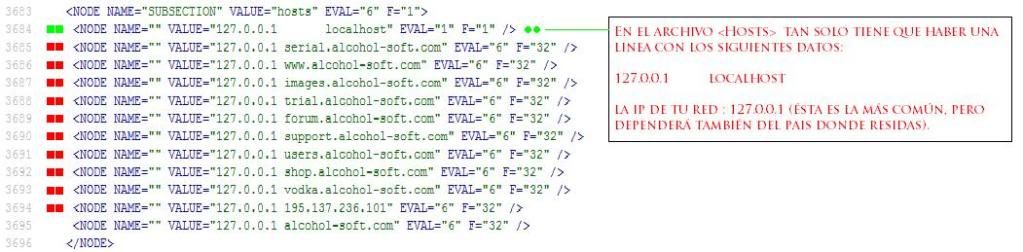

Dejo un ejemplo de un análisis en la computadora infectada de un amigo:

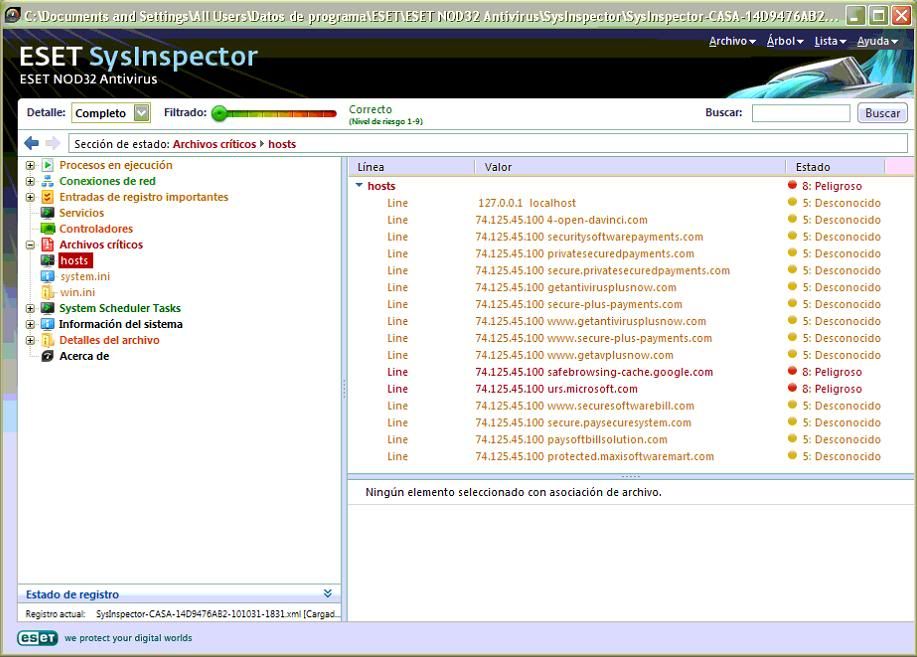

Esta es de una infección posterior:

Como podemos ver, aparte de la línea marcada en verde “127.0.0.1 localhost”, hay otras entradas que no son validas que son las marcadas en rojo. Ahora para comprobarlo manualmente abriremos el archivo de hosts en la siguiente ubicación: C:\WINDOWS\System32\drivers\etc, para abrirlo haz doble click y elige abrir con el bloc de notas. Veras un archivo de texto como éste:

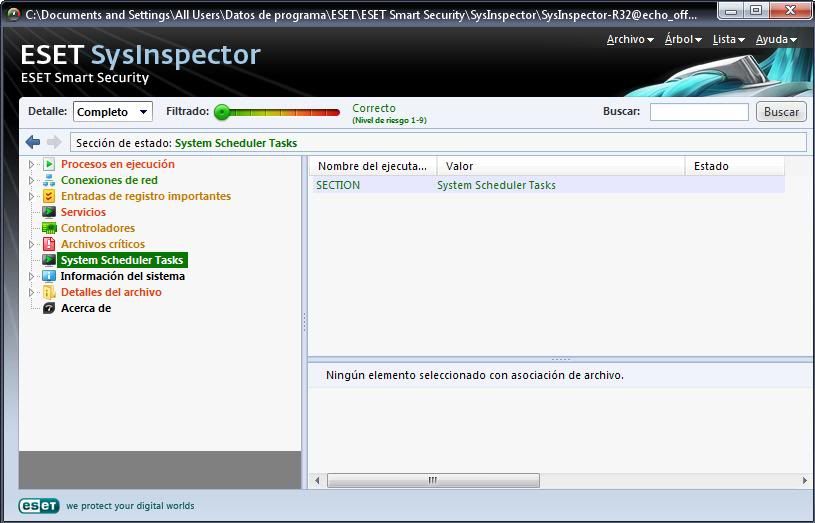

• System Scheduler Tasks:

En esta sección se enumerarían las tareas programadas en el S.O. Si no tienes ninguna tarea cotidiana, aparecerá en blanco…

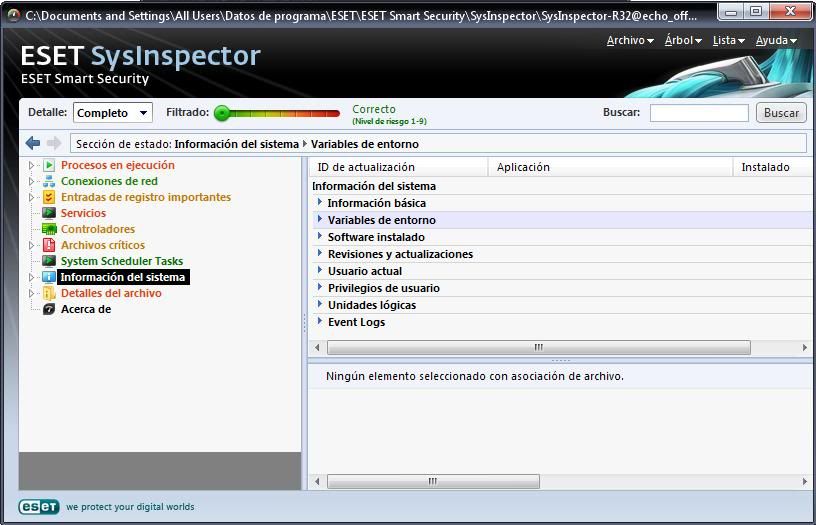

• Información del sistema:

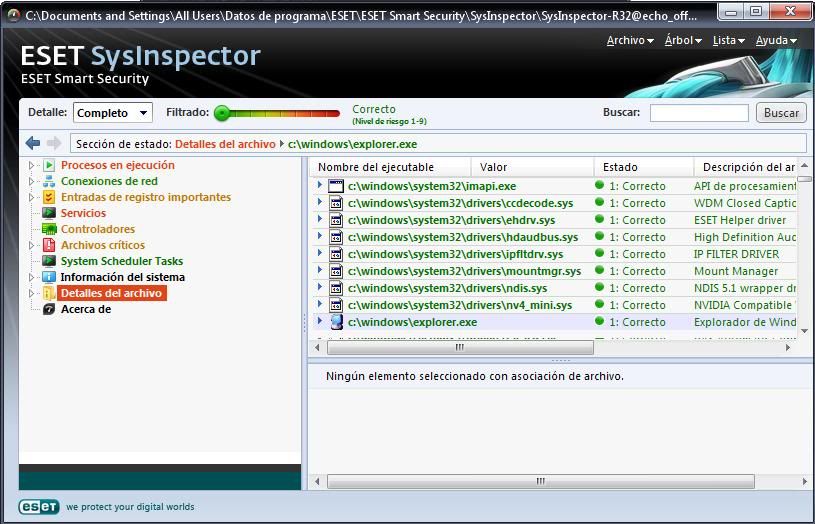

• Detalles del archivo:

• Ejemplos:

Esto es un ejemplo de un análisis con entradas marcadas en color rojo (supuestamente sospechosas), pero no es por ninguna infección, al no estar reconocido en las bases de datos de Eset este es un servicio de dudosa procedencia y de ahí que lo filtre como peligroso.

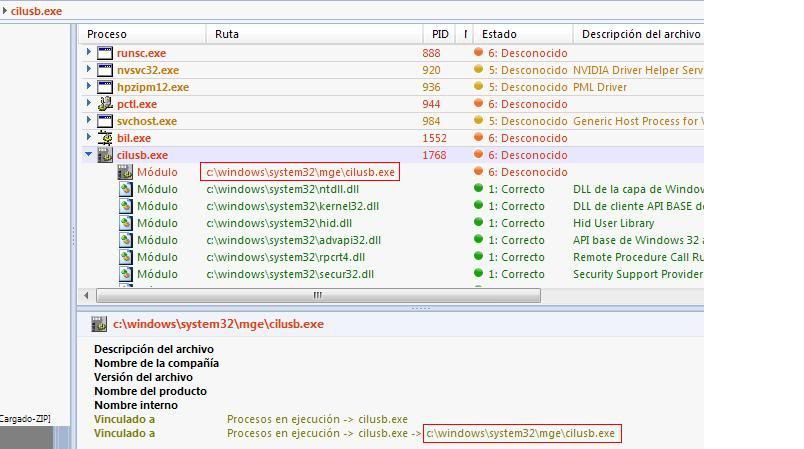

En esta captura podemos observar varios procesos en ejecucuión que SysInspector toma como sospechosos.

Ahora tocaría buscar info sobre esos procesos para ver que aplicación se encarga de ejecutarlas. Estos procesos son de un SAI (Sistema de Alimentación Ininterrumpida). En el casillero de abajo/derecha podrás ver cierta información interesante sobre cada proceso, dependencias…

EXTRAS

| HAVIJ | DESCARGAR |

| HOIC | DESCARGAR |

| LOIC | DESCARGAR |

| SQL_HELPER | DESCARGAR |

| WEB_CRUSIER | DESCARGAR |

| SQLMAP | DESCARGAR |

| BYTEDOS | DESCARGAR |

| SCRAWLR | DESCARGAR |

| PLANTILLA_WEBHIVE | DESCARGAR |

| BRUTE_FORCE | DESCARGAR |

| SQLI_EXPLOIT_SCANNER | DESCARGAR |

| PHYTON_2.7_WIN | DESCARGAR |

| BACKTRACK_5R3_KDE_32 | DESCARGAR |

| BACKTRACK_5_R2_KDE_32 | DESCARGAR |

| BACKTRACK_5_R3_KDE_64 | DESCARGAR |

| BACKTRACK_5_R2_KDE_64 | DESCARGAR |

| HOTSPOT_SHIELD_VPN | DESCARGAR |

| CYBERGHOST_VPN | DESCARGAR |

| ANGRY-IP-32 | DESCARGAR |

| ANGRY-IP-64 | DESCARGAR |

| METASPLOIT_FOR_WIN | DESCARGAR |

| METASPLOIT_FOR_LINUX_32 | DESCARGAR |

| METASPLOIT_FOR_LINUX_64 | DESCARGAR |

| BAT_TO_EXE | DESCARGAR |

| RESOURCE_HACKER | DESCARGAR |

| NMAP_FOR_WIN_BINARIES | DESCARGAR |

| WHOIS | IR A WHOIS |

Espero les sirva, saludos. Atte: Claudiospik3

Seguir a @Claudiospik3

No hay comentarios:

Publicar un comentario